O Cross-Tenant Synchronization é um recurso do Microsoft Entra ID que permite a sincronização automática de identidades entre tenants distintos, criando objetos de usuários do tipo B2B de forma gerenciada. Ele é especialmente útil em cenários de multinacionais, fusões e aquisições (M&A), grupos empresariais, parceiros estratégicos e ambientes com múltiplos tenants que precisam operar de forma integrada.

Diferente do convite manual B2B tradicional, o CTS mantém os usuários atualizados continuamente, refletindo alterações como nome, cargo, status e até desativação da conta de origem.

✅ Vantagens

- Automação completa do B2B: elimina convites manuais e gestão operacional.

- Identidades sempre atualizadas entre tenants.

- Governança centralizada, com controle por políticas.

- Experiência transparente ao usuário final, sem múltiplas contas ou convites.

- Integração nativa com Conditional Access, MFA e Identity Protection.

⚠️ Desvantagens e Limitações

- Configuração inicial mais complexa, exigindo alinhamento entre tenants.

- Dependência de políticas de Cross-Tenant Access corretamente configuradas.

- Não substitui um tenant único — é uma solução de integração, não consolidação.

- Exige governança madura para evitar exposição excessiva de identidades.

🎯 Quando e por que aplicar

O Cross-Tenant Synchronization é recomendado quando:

- Há necessidade de colaboração contínua entre organizações.

- Empresas operam com múltiplos tenants por estratégia ou compliance.

- Projetos de M&A, spin-offs ou ambientes segregados por região.

- A gestão manual de convidados B2B se torna inviável ou arriscada.

Não é indicado para cenários simples de colaboração pontual ou quando um tenant único é viável.

🔐 Cuidados com Segurança

- Configurar corretamente as Cross-Tenant Access Policies (Inbound e Outbound).

- Habilitar auto-consent apenas quando necessário.

- Restringir sincronização por grupos específicos, evitando escopo amplo.

- Aplicar Conditional Access, exigindo MFA e dispositivos compatíveis.

- Monitorar logs de Sign-in, Audit Logs e Provisioning Logs.

- Revisar periodicamente permissões e usuários sincronizados.

Segurança deve ser tratada como pré-requisito, não como ajuste posterior.

💲 Licenciamento

- A sincronização utiliza recursos de External Identities (B2B).

- Em geral, usuários convidados não consomem licenças completas, mas:

- Recursos avançados de segurança (Identity Protection, CA avançado) podem exigir Microsoft Entra ID P1 ou P2 no tenant de destino.

- O custo deve ser avaliado conforme volume de usuários e nível de proteção exigido.

Vamos à parte prática: para isso, são necessários dois tenants envolvidos, de origem e de destino. Nosso passo aqui será a integração de apenas um dos lados.

Todos os tenants já estão devidamente licenciados e com os usuários que possuem as permissões necessárias. Segue abaixo a documentação da Microsoft sobre as permissões que devem ser configuradas para o usuário administrador que irá realizar a configuração.

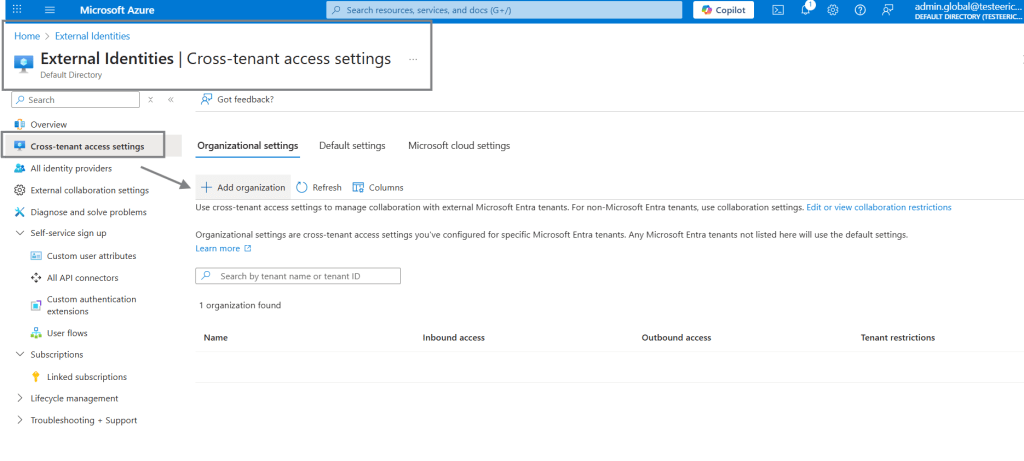

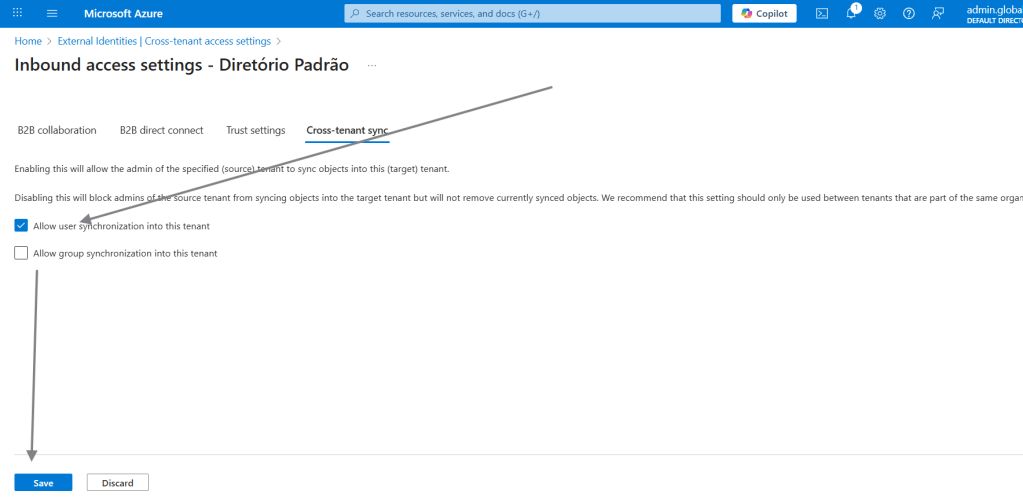

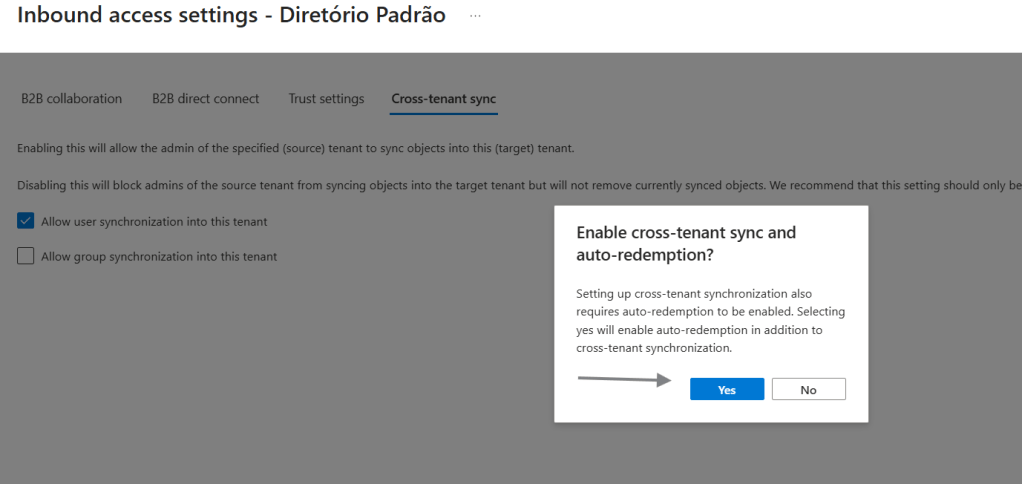

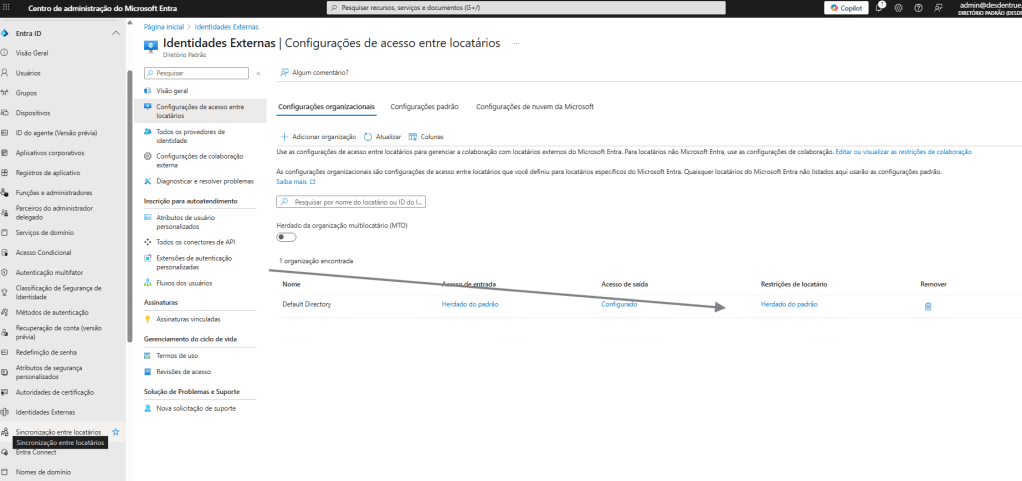

1º Passo – Tenant de destino – local para onde os usuários do tenant de origem serão sincronizados.

Procure a Opção External Identities (ou Identidades Externas) para adicionar a organização que fará parte da sincronização.

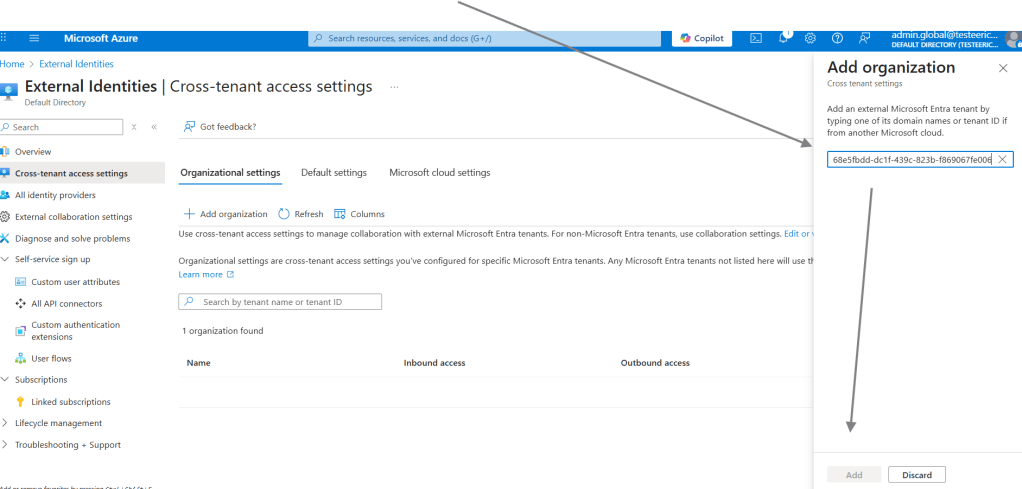

No Tenant de Origem, copie o Tenant ID para um bloco ou deixar na área de transferência para adicionar a organização.

Após colocar o Id cliquei em add para seguir:

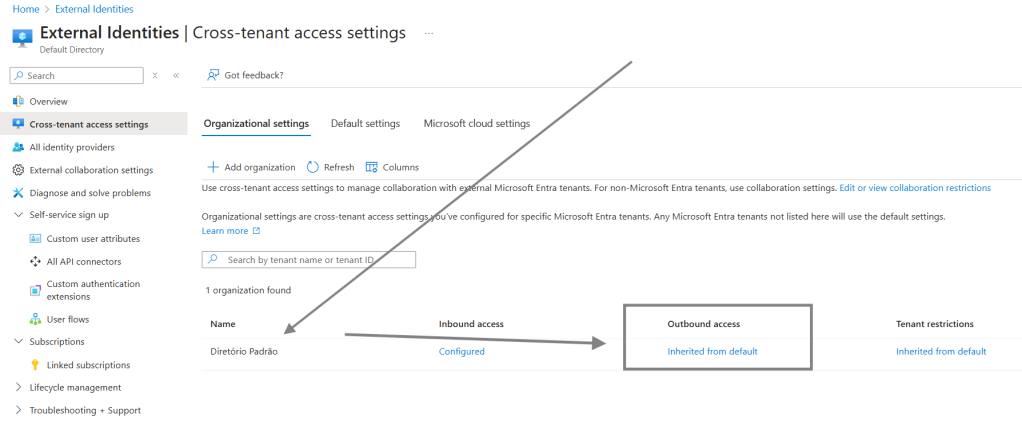

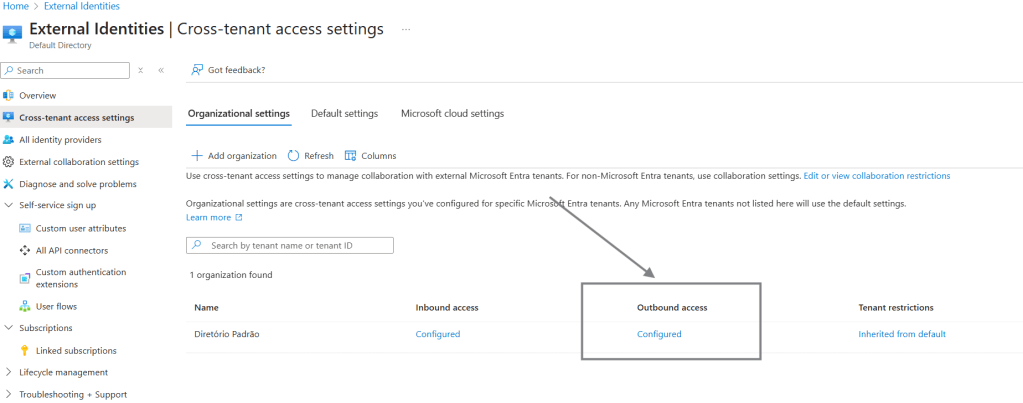

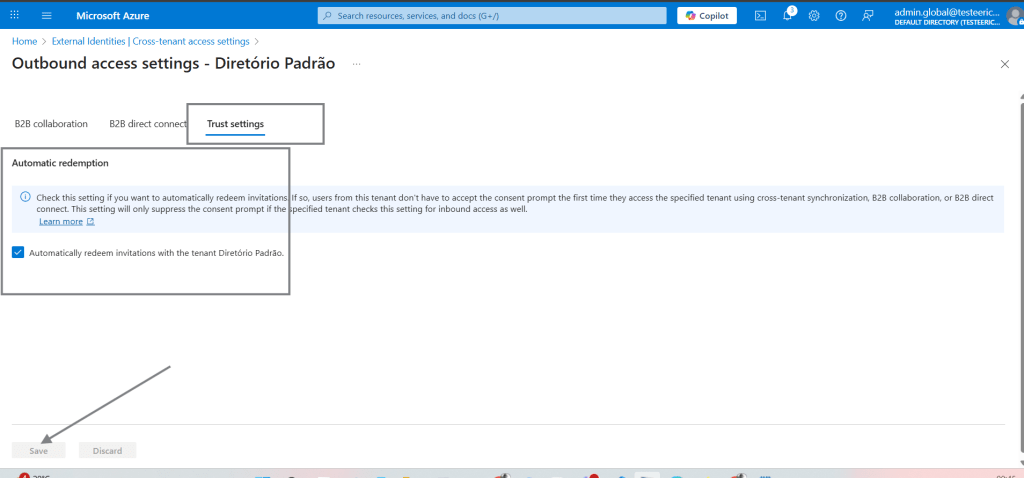

Após o tenant seja adicionado, vamos realizar algumas configuração no Outbound Access como descreve a imagem abaixo:

Usuários deste locatário serão sincronizados.

Os convites serão automaticamente aceitos no locatário de destino. Após este passo será necessário a configuração de acesso de entrada estará.

Clica em salvar para concluir as configurações de destino.

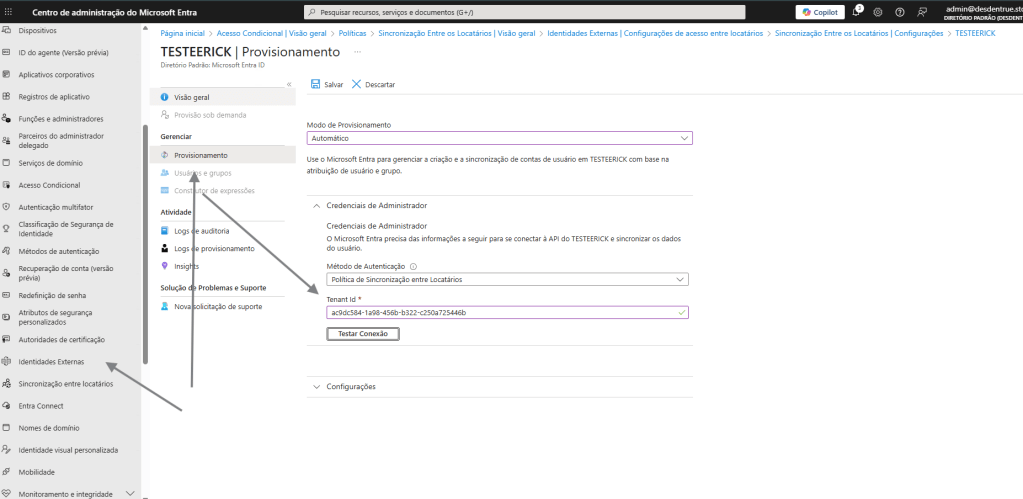

2º Passo – Tenant de Origem – local de onde os usuários serão sincronizados para o Tenant de destino.

Realizamos no tenant de destino as mesmas configuração do Passo 1 acima.

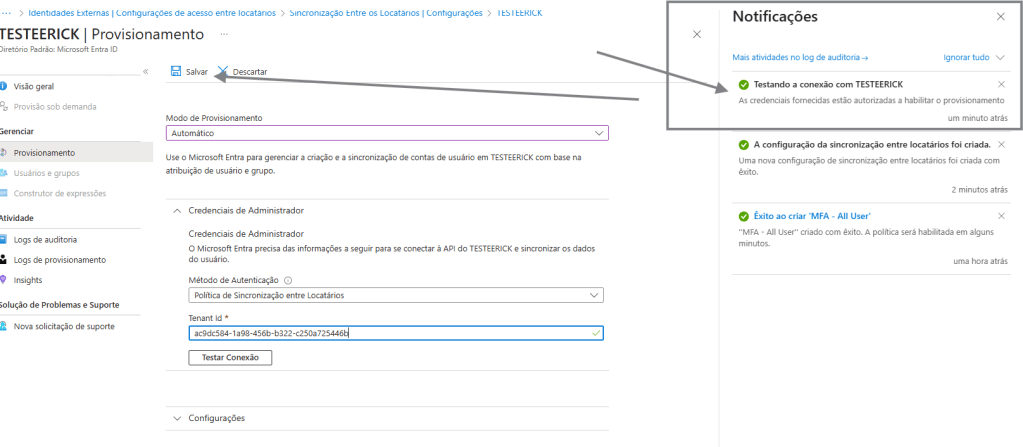

Após concluir essa configuração, vamos iniciar o provisionamento das identidades. No menu External Identities ou Identidades externas, neste passo será necessário ter em mãos o Tenant ID de destino e todas as configurações de RBAC, conforme a documentação da Microsoft.

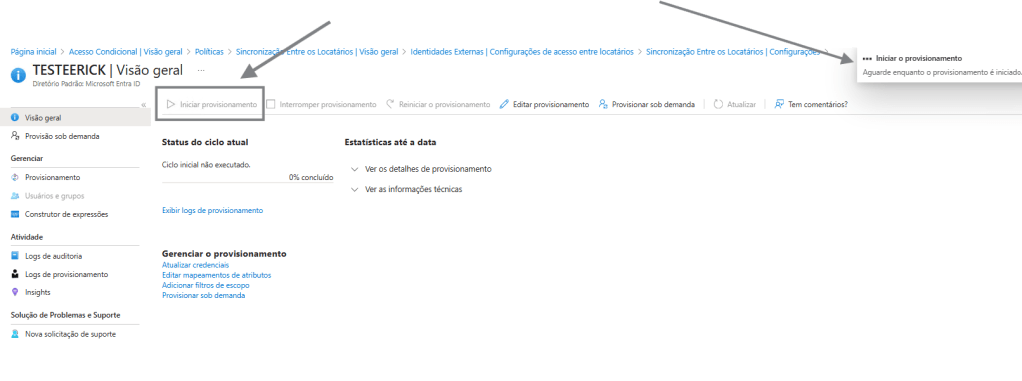

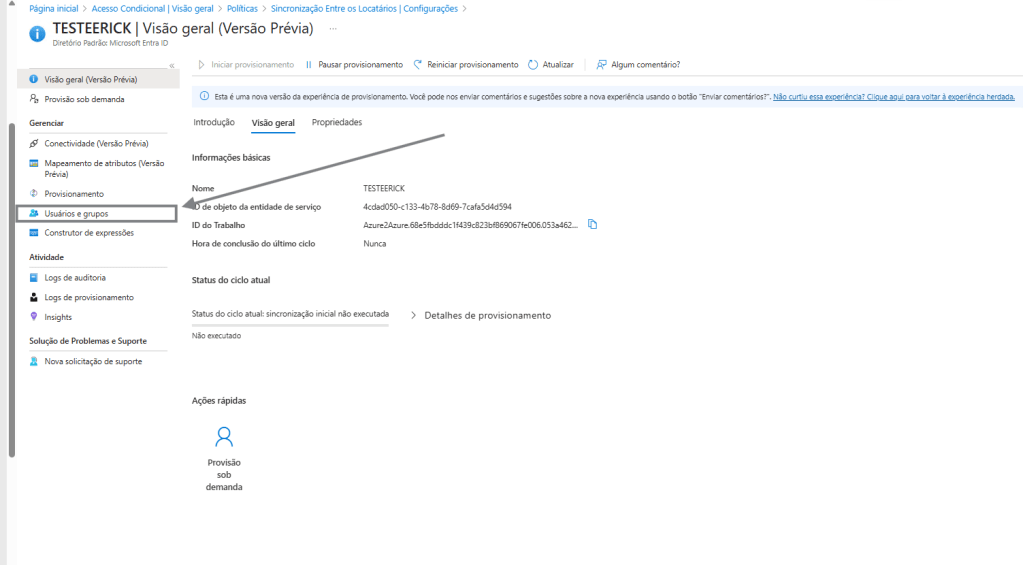

Irei iniciar o provisionamento

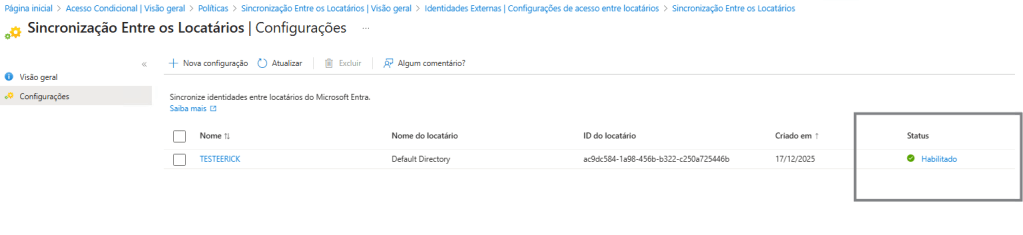

Após o provisionamento concluído, posso verificar nas configurações que o mesmo já está habilitado

Há melhor prática, como segue a documentação Microsoft, é definir grupo e associar usuários que deverão ser sincronizados para o Tenant de Destino. Crie um grupo chamado Grupo-Cross e associei um usuário- User0001.

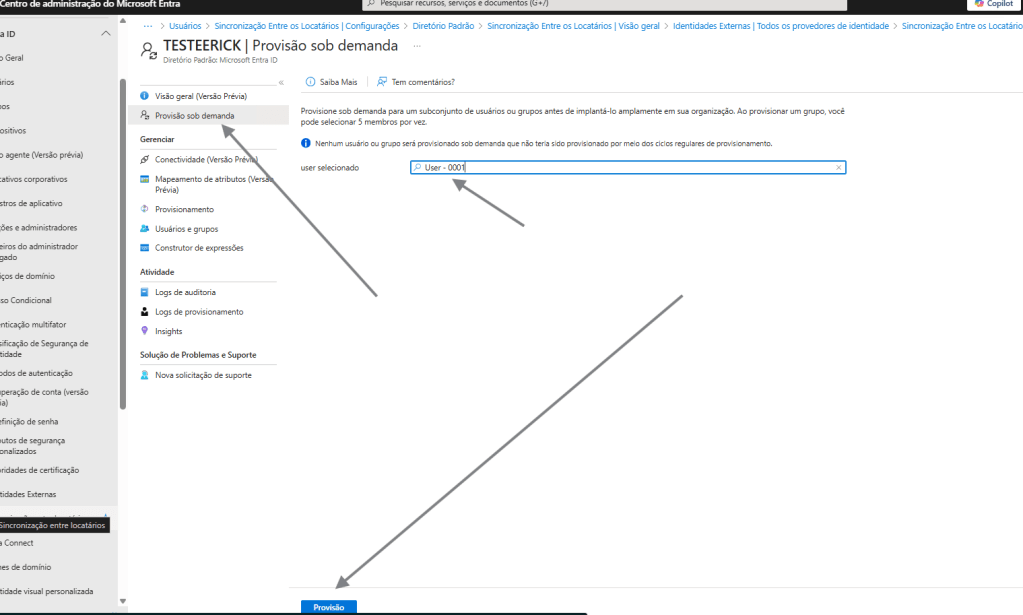

Após associar este grupos e provisionar sob demanda, colocando o usuário para realizar um teste, e depois clicar em provisionar.

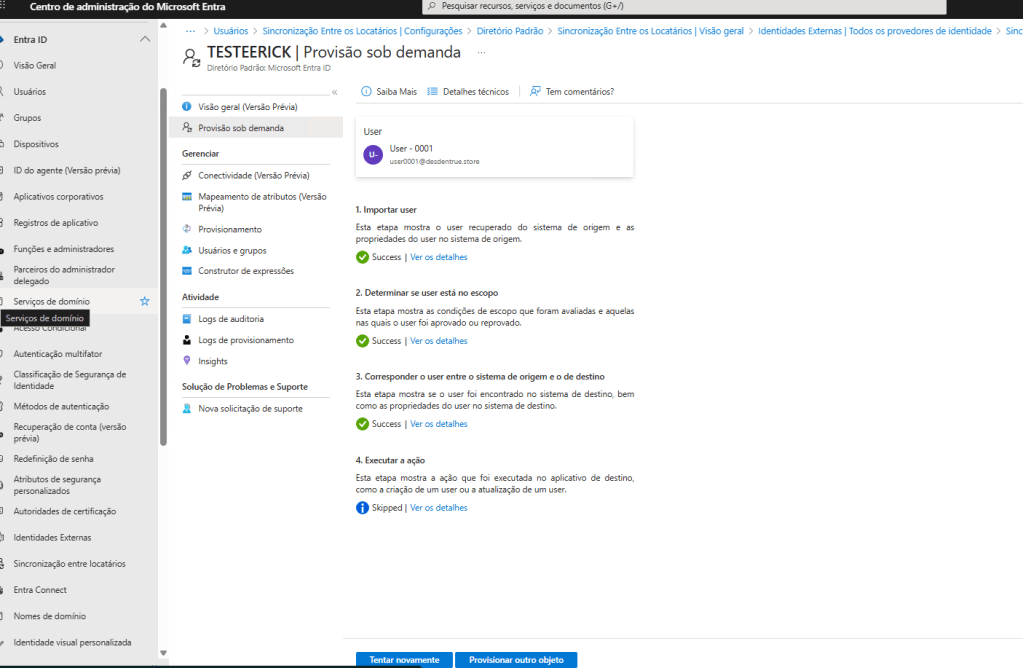

a Mensagem abaixo será visualizada, após o user já ter sincronizado com o Tenant de Destino

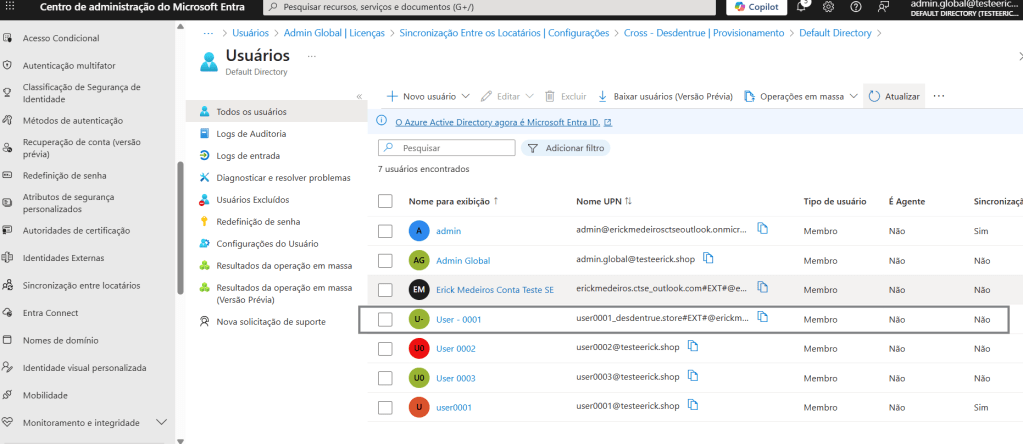

No Tenant de destino você já pode visualizar o Usuário sincronizado como identidade externa.

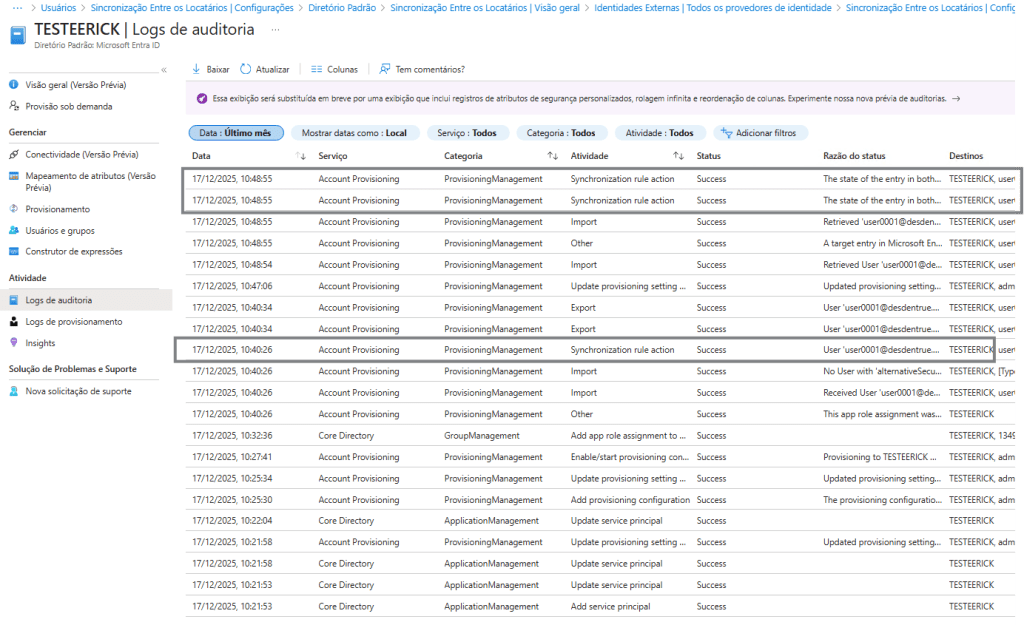

Observando também os logs de auditoria no Tenant de Origem

Espero poder ter ajudo você a realizar a Sincronização entre locatário.

📌 Conclusão

O Cross-Tenant Synchronization no Microsoft Entra ID é uma solução poderosa para organizações que precisam escalar colaboração entre tenants com segurança, governança e automação. Quando bem planejado e alinhado às políticas de segurança e licenciamento, ele reduz complexidade operacional e fortalece o controle de identidades em ambientes corporativos modernos.