No cenário atual de TI, a gestão de infraestruturas híbridas exige ferramentas que unifiquem a operação, independentemente de onde o servidor esteja — no data center local ou em outras nuvens. O Azure Arc surge como a ponte ideal para estender o plano de controle do Azure para esses ambientes.

No entanto, quando falamos de dezenas ou centenas de servidores Windows, a instalação manual do agente não é viável. É aqui que o uso de Group Policy Objects (GPO) se torna o diferencial estratégico para administradores de sistemas.

Por que utilizar GPO para o Azure Arc?

A implantação via GPO permite que você automatize a instalação e o registro do Azure Connected Machine Agent em todos os servidores ingressados no domínio Active Directory de forma padronizada, segura e sem intervenção manual em cada máquina.

O Passo a Passo Técnico da Implementação

Para conectar seus computadores híbridos em escala, o processo baseia-se em quatro pilares principais:

1. Preparação da Infraestrutura de Rede

Antes de iniciar, você deve configurar um compartilhamento remoto (SMB). Este diretório deve hospedar o pacote de instalação .msi do agente e o script de configuração.

- Dica de segurança: Garanta que as contas de computador do domínio tenham permissão de leitura neste compartilhamento.

Segue os requisitos abaixo:

Pré-requisitos do agente da Máquina Conectada – Azure Arc | Microsoft Learn

Requisitos de Rede:

Requisitos de rede do Agente da Máquina Conectada – Azure Arc | Microsoft Learn

2. Criação da Entidade de Serviço (Service Principal)

Para automação em escala, não utilizamos credenciais de usuário. Criamos um Service Principal no Azure com a função específica de “Azure Connected Machine Onboarding”. Isso limita as permissões apenas ao necessário para registrar a máquina, aumentando a segurança do processo.

Conectar computadores híbridos ao Azure em escala – Azure Arc | Microsoft Learn

3. Configuração do Script de Onboarding

A Microsoft fornece um script PowerShell modelo que deve ser editado com as informações do seu ambiente (Tenant ID, Subscription ID, Resource Group e as credenciais da Entidade de Serviço). Este script será o “coração” da sua GPO.

4. Aplicação da GPO

No Console de Gerenciamento de Diretiva de Grupo:

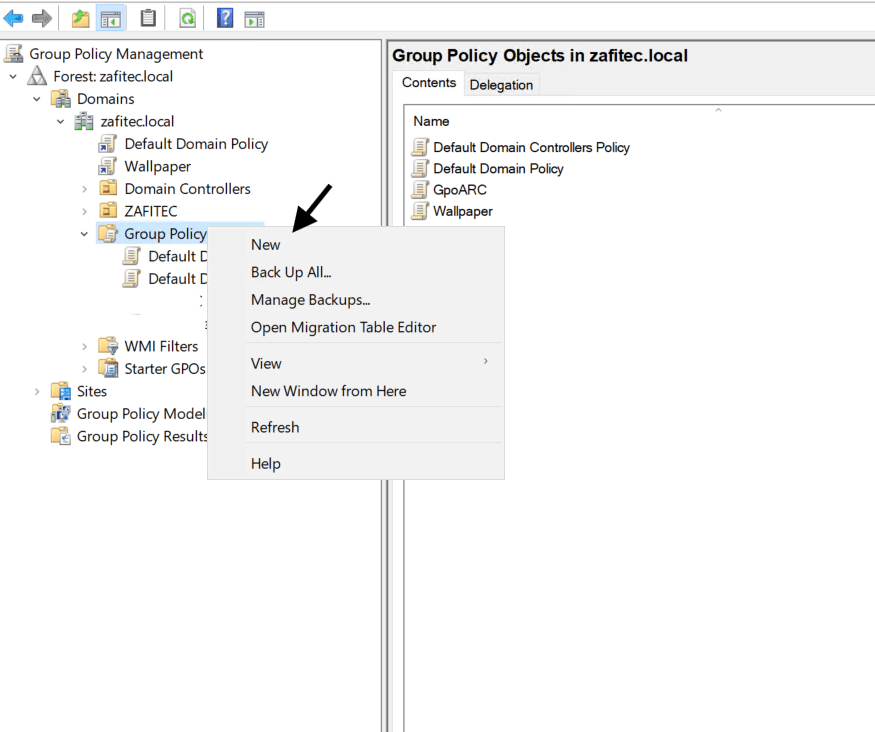

- Crie um novo GPO e vincule-o à Unidade Organizacional (OU) que contém os servidores de destino.

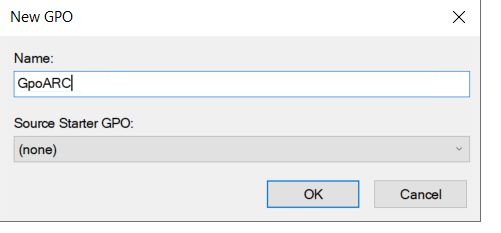

- Configure uma Tarefa Agendada (Scheduled Task) imediata ou um Script de Inicialização.

- A tarefa deve executar o PowerShell chamando o script hospedado no seu compartilhamento remoto.

Monitoramento e Validação

Após a replicação da diretiva, os servidores começarão a aparecer no Portal do Azure sob a lâmina do Azure Arc. A partir desse momento, você pode aplicar Azure Policy, configurar o Microsoft Defender for Cloud e gerenciar atualizações de forma centralizada.

Vamos à prática: esse laboratório trata-se somente da configuração do on-boarding dos servidores via GPO.

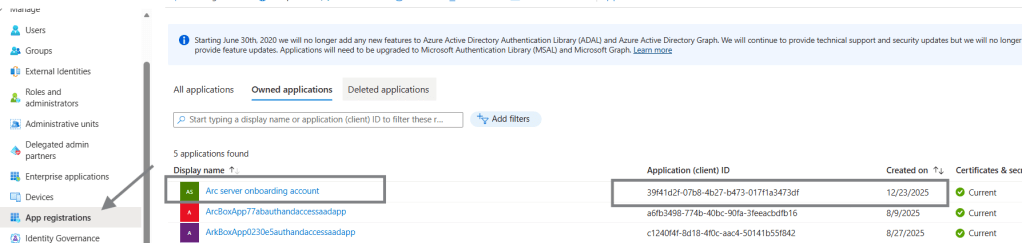

1 – Criando um service principal:

Via Azure CLI ou conectado à sua conta, execute o comando abaixo. Copie e cole antes a Subscription para a criação do Service Principal, a fim de criar uma conta para o onboarding dos servidores:

az ad sp create-for-rbac –name “Arc server onboarding account” –role “Azure Connected Machine Onboarding” –scopes “/subscriptions/<subscription-id>”

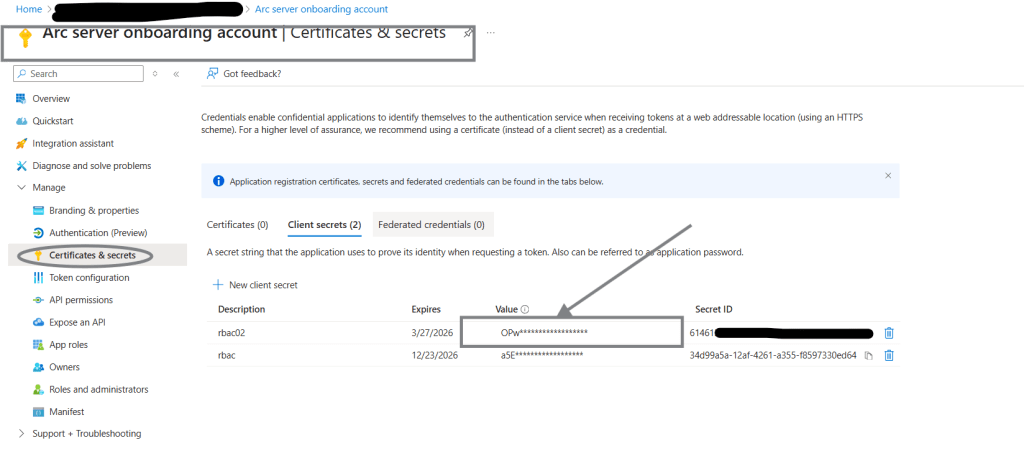

Ainda no Service Principal, é preciso obter e deixar copiado no Bloco de Notas o valor do Secret ID.

Obs.: caso não tenha obtido a chave no momento da criação, exclua e/ou crie outro secret..

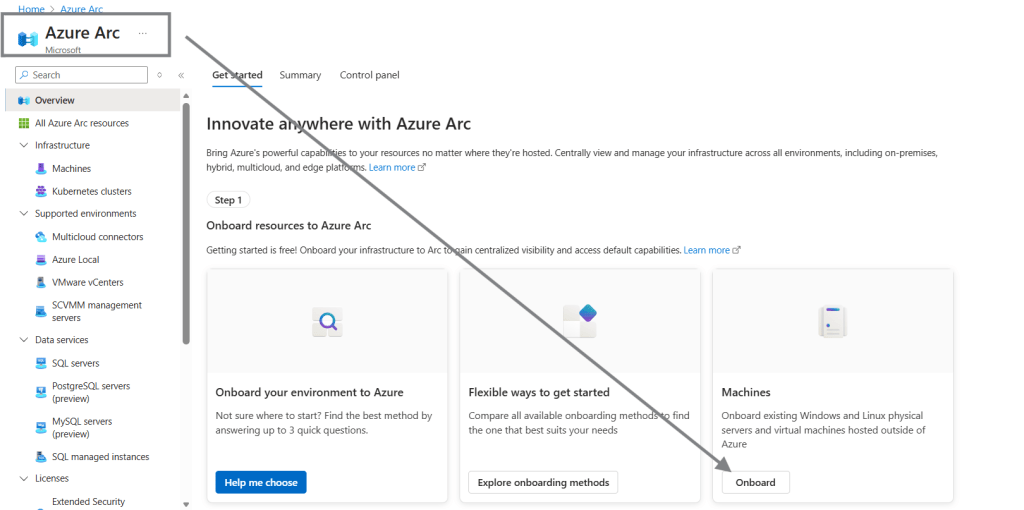

2 – Azure Arc – Export do Script de GPO

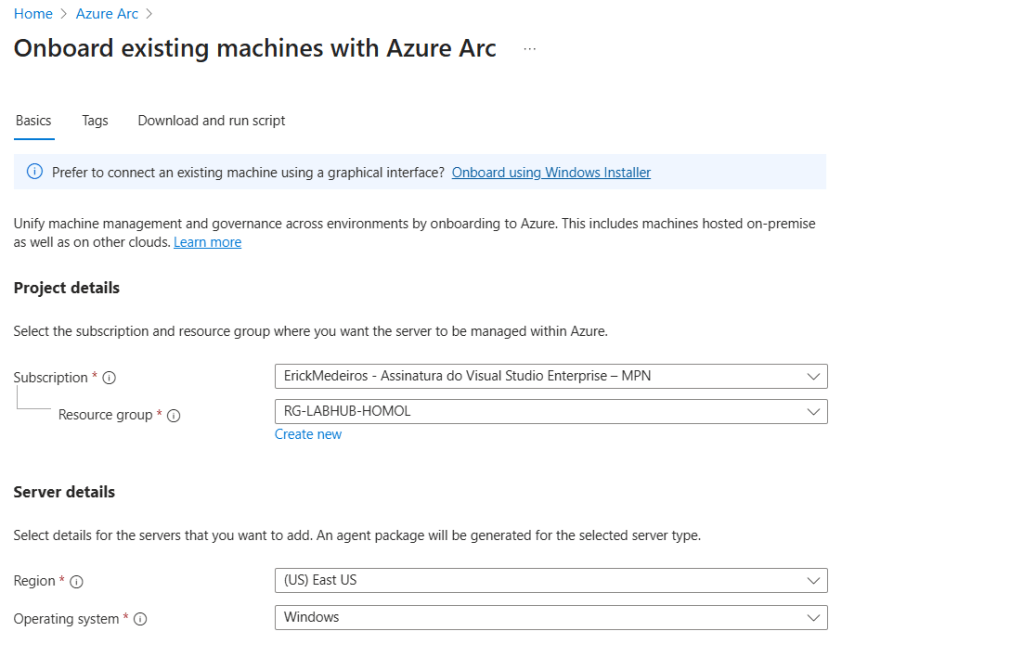

Nesta etapa, vamos configurar manualmente o script de onboarding da GPO, conforme as imagens abaixo.:

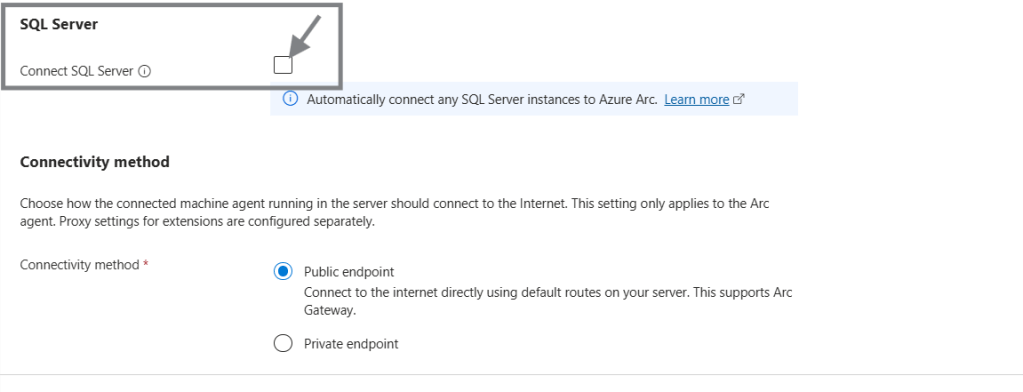

Caso você tenha servidores de instância do SQL Server em seu ambiente on-premises ou em outra cloud que precisem ser gerenciados pelo Azure Arc, marque a opção abaixo:

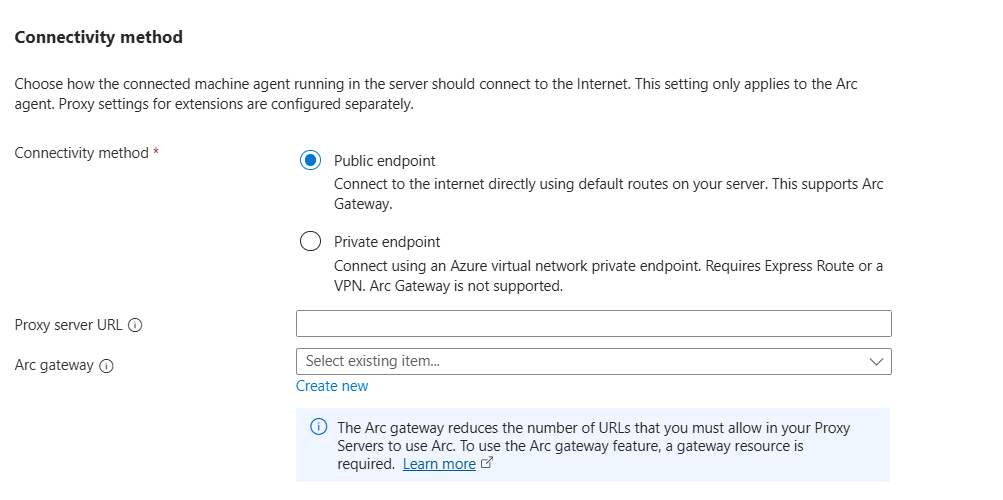

Não será utilizado neste método nenhum proxy ou gateway:

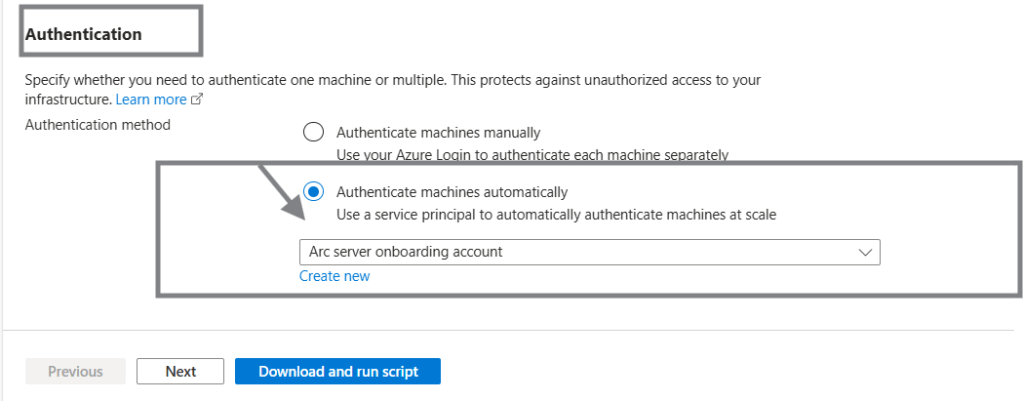

Na Autenticação é necessário selecionar o nosso Service Principal criado anteriormente no passo 1º

Neste passo, removi todas as TAGs para facilitar o onboarding, mas, como boa prática, as TAGs são extremamente importantes no ambiente de produção para identificar os recursos e garantir uma melhor governança.

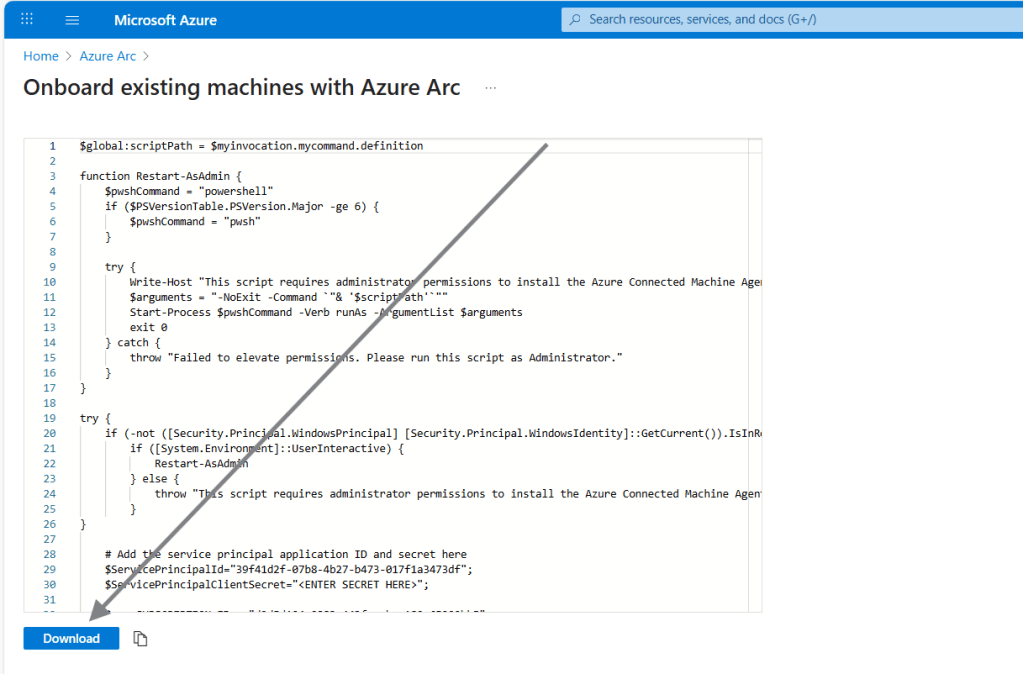

Já com o script pronto, ele mostra algumas oções de deployment. Não utilizei a Opção Group Policy pois não obtive resultado satisfatório. Utilizei a opção Basic Script realizando o download do mesmo.

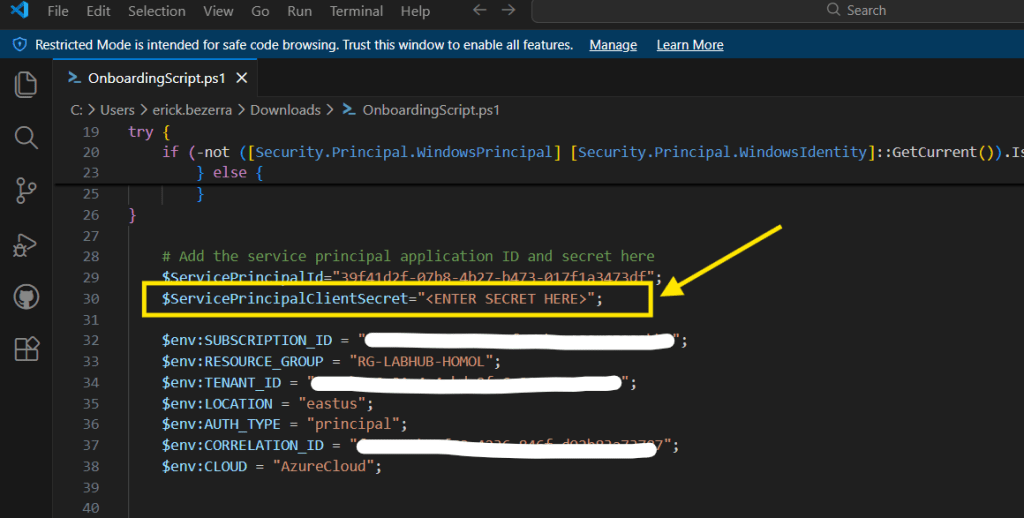

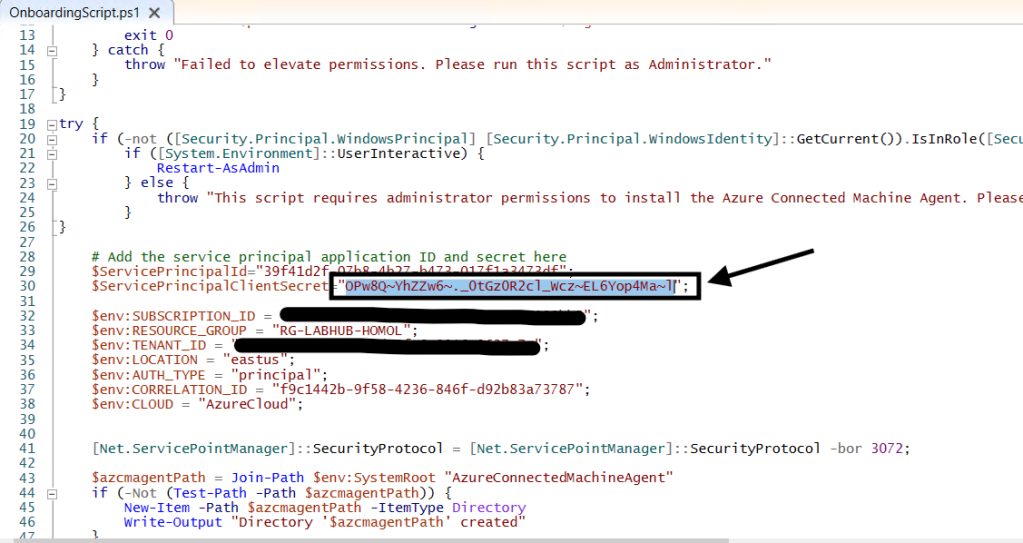

Vamos realizar a edição deste script para inserir o Value (valor do Secret ID do Service Principal criado).

Vamos colar o Value (valor do Secrer ID) e salve o Script

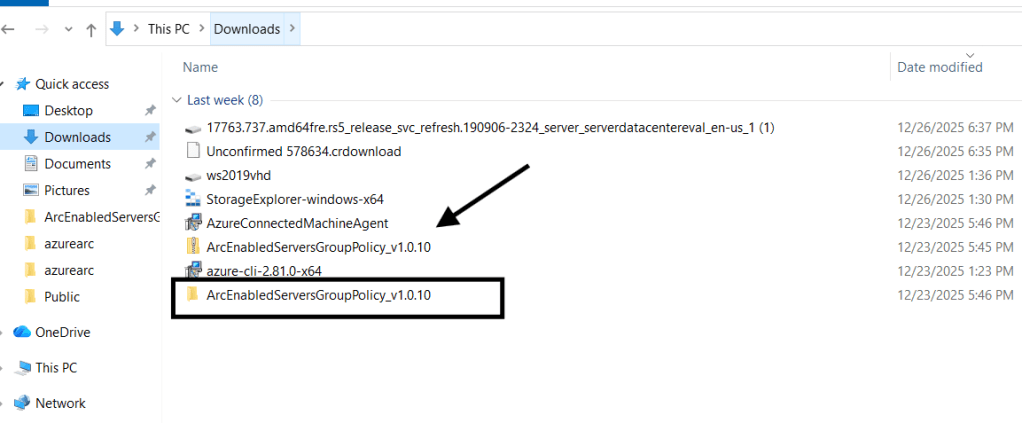

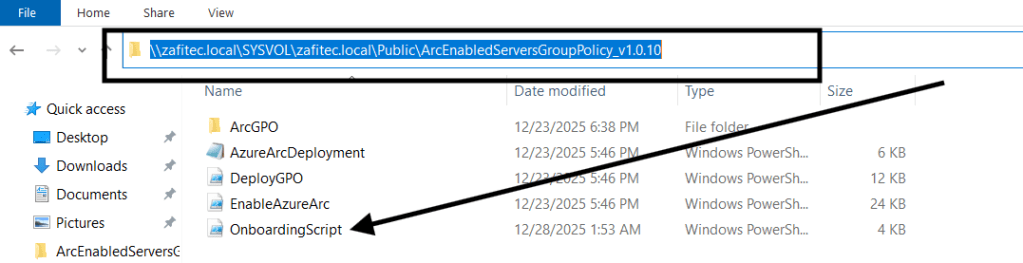

3 – Baixe e descompacte a pasta ArcEnabledServersGroupPolicy_vX.X.X

https://github.com/Azure/ArcEnabledServersGroupPolicy/releases/latest/

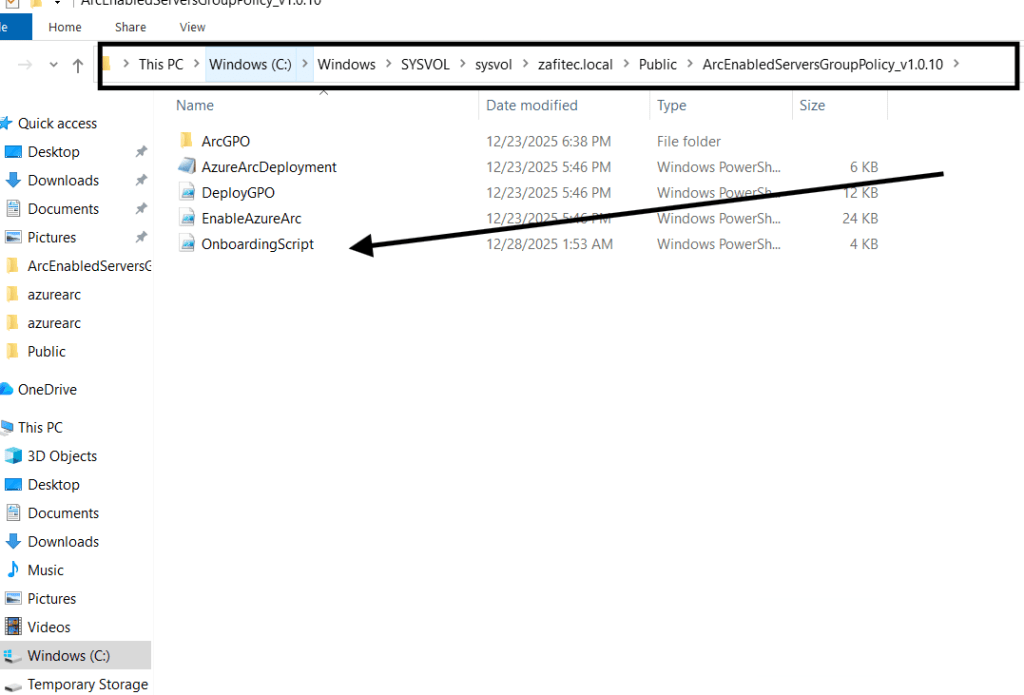

Copie e cole o arquivo de script de Onboarding para esta pasta.

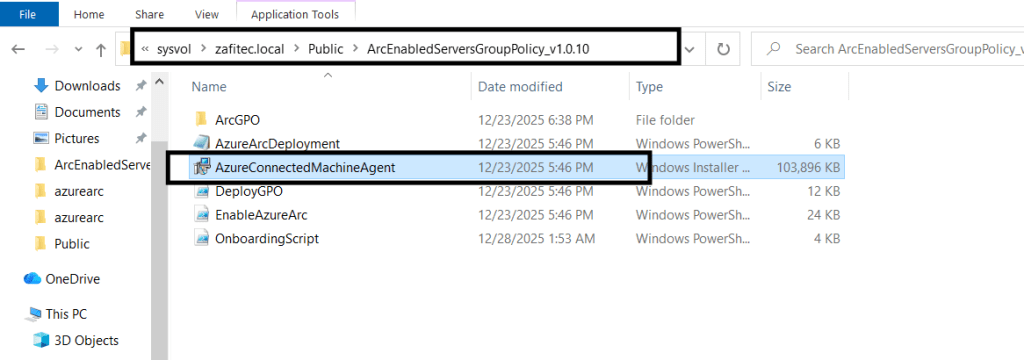

Vamos colar a mesma em um compartilhamento de rede do active directory.

O compartilhamento de rede deve ser acessível pelos controladores de domínio e pelos computadores de domínio.

Para facilitar a configuração, coloquei a pasta no Sysvol, não é a melhor prática. Utilizei somente para laboratório Siga a documentação para criar um compartilhamento SMB.

o caminho deve ser acessível pelos controladores de domínio e servidores através do \\:

\\dominio\SYSVOL\dominio\Public\ArcEnabledServersGroupPolicy_v1.0.10

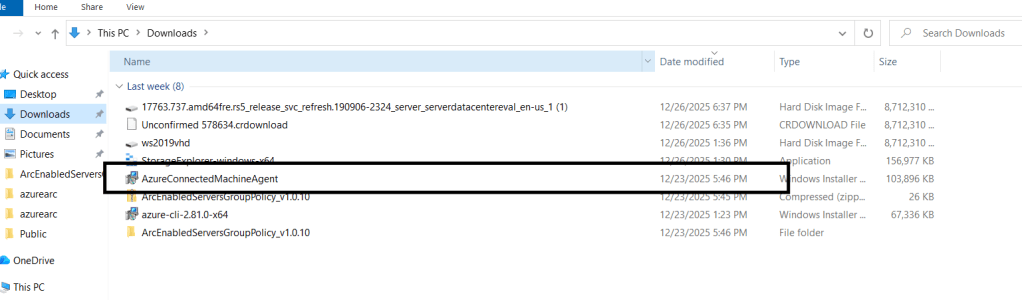

3.1 – Baixe a versão mais recente do Pacote do Windows Installer do Azure Connected Machine Agent no Centro de Download da Microsoft e salve-o no compartilhamento remoto.

Levei um cópia do agente e coloque no mesmo compartilhamento:

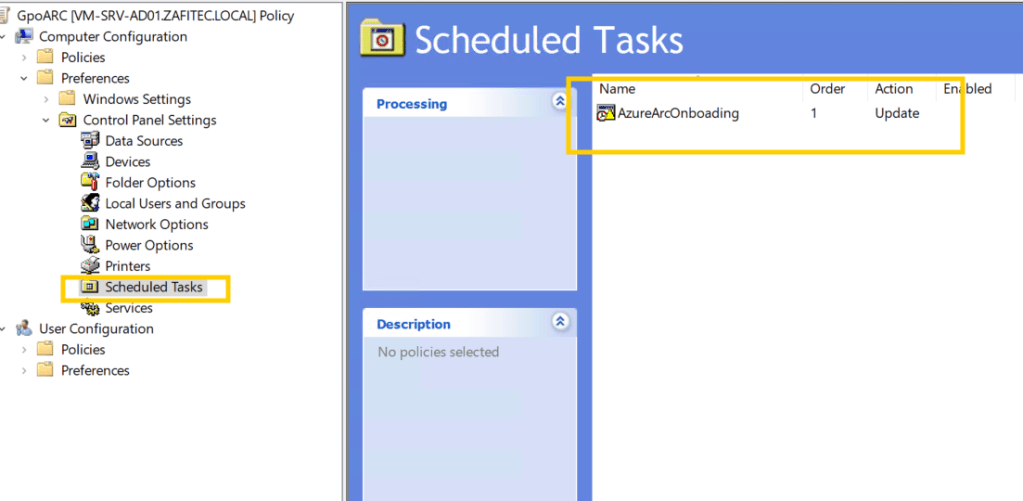

4 – Configuração da GPO e Task Schedule de onboarding.

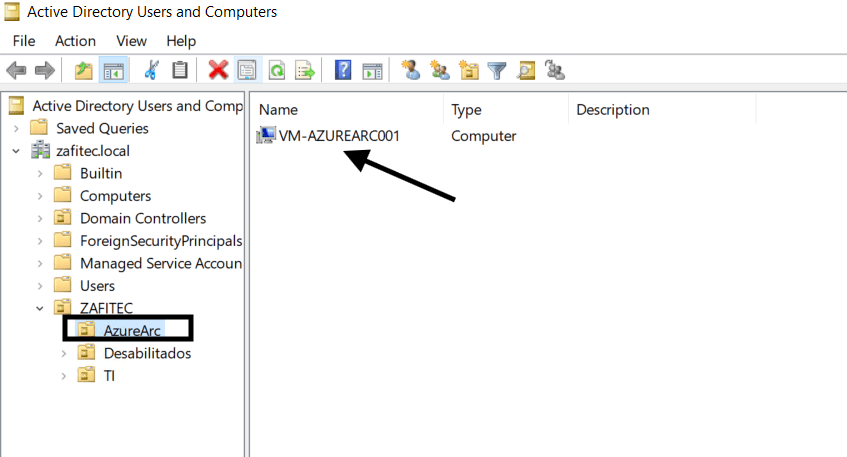

No meu ambiente de laboratório, criei uma OU específica para alocar servidores para integração com o ARC.

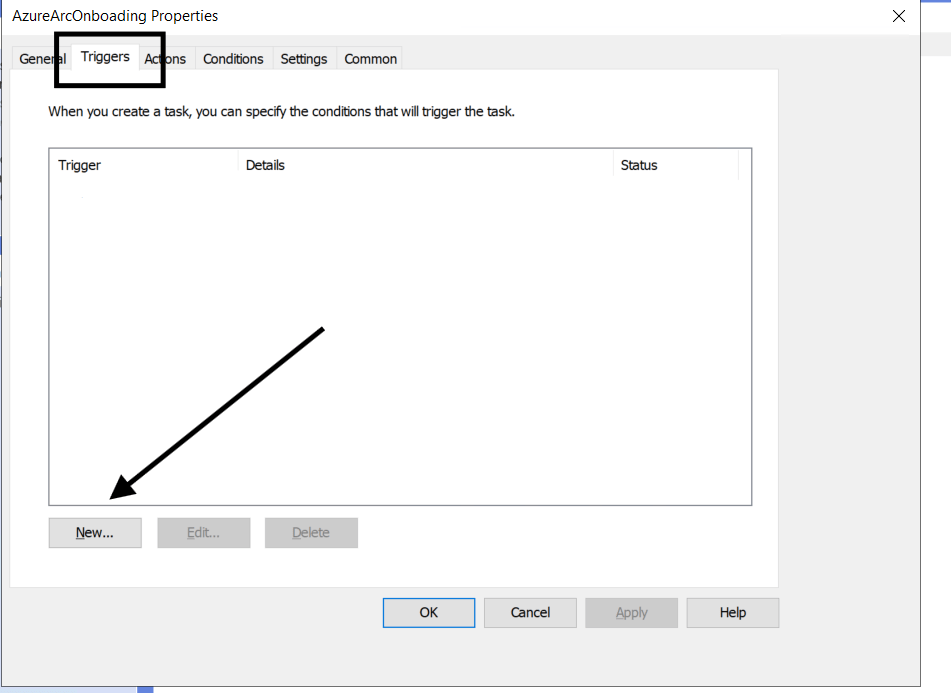

Vamos criar uma GPO com tarefa agendada para onboarding

Criaremos uma política de Computador:

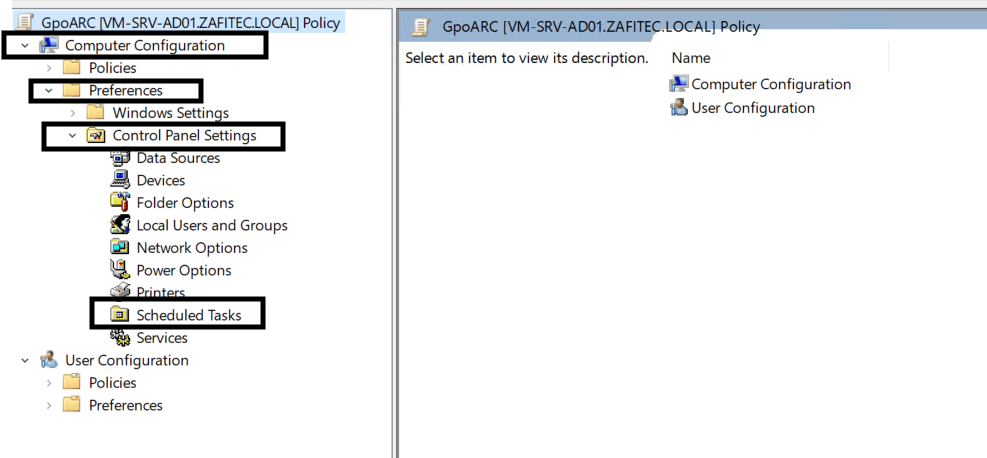

Segue a configuração de cada guia:

Obs.: Necessário conta de administrador de domínio

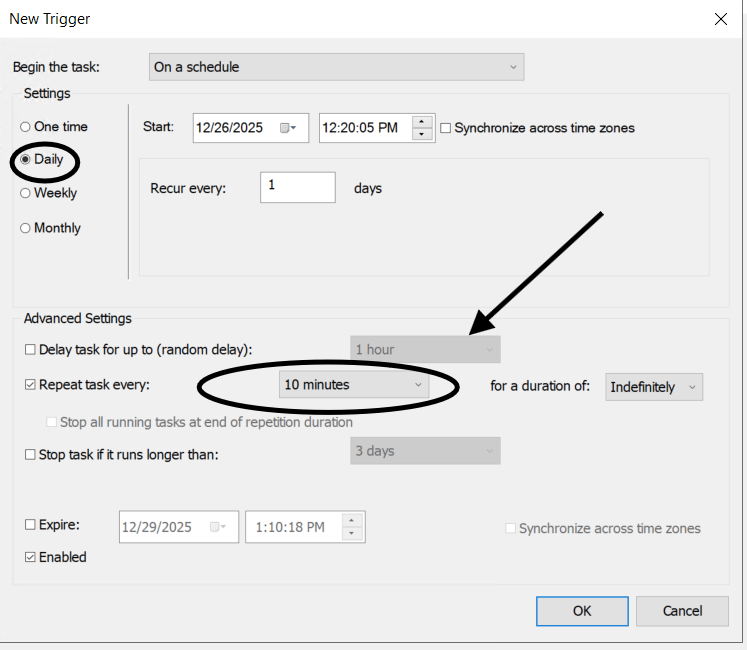

Nova Trigger

Obs.: configure o tempo desta tarefa analisando seu ambiente.

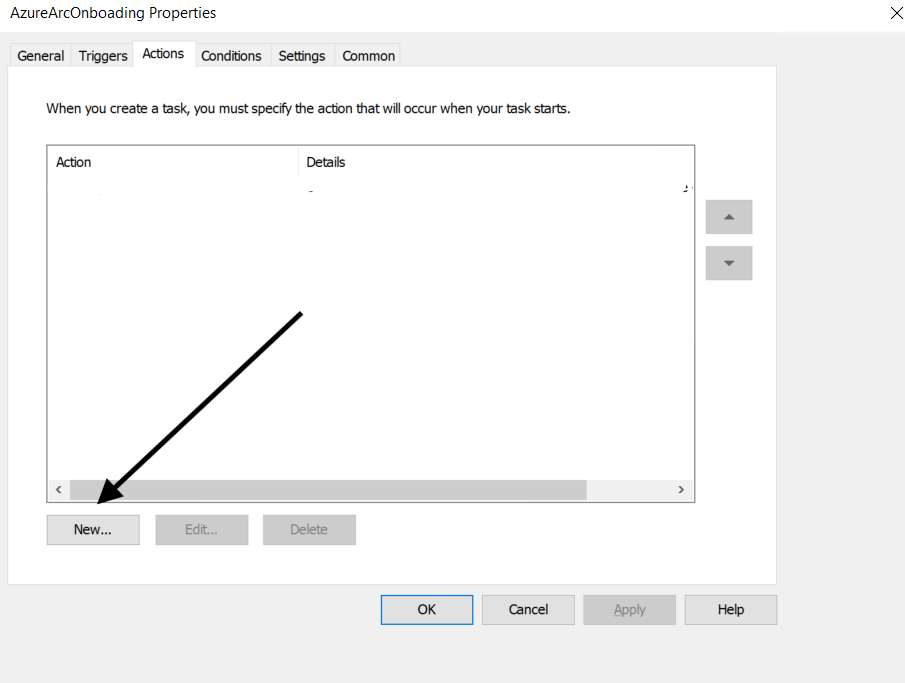

Ação a ser executada:

Caminho para execução do PowerShell

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

Argumento: caminho do compartilhamento do script

-ExecutionPolicy ByPass -File “\dominio\SYSVOL\dominio\Public\azurearc\OnboardingScript.ps1”

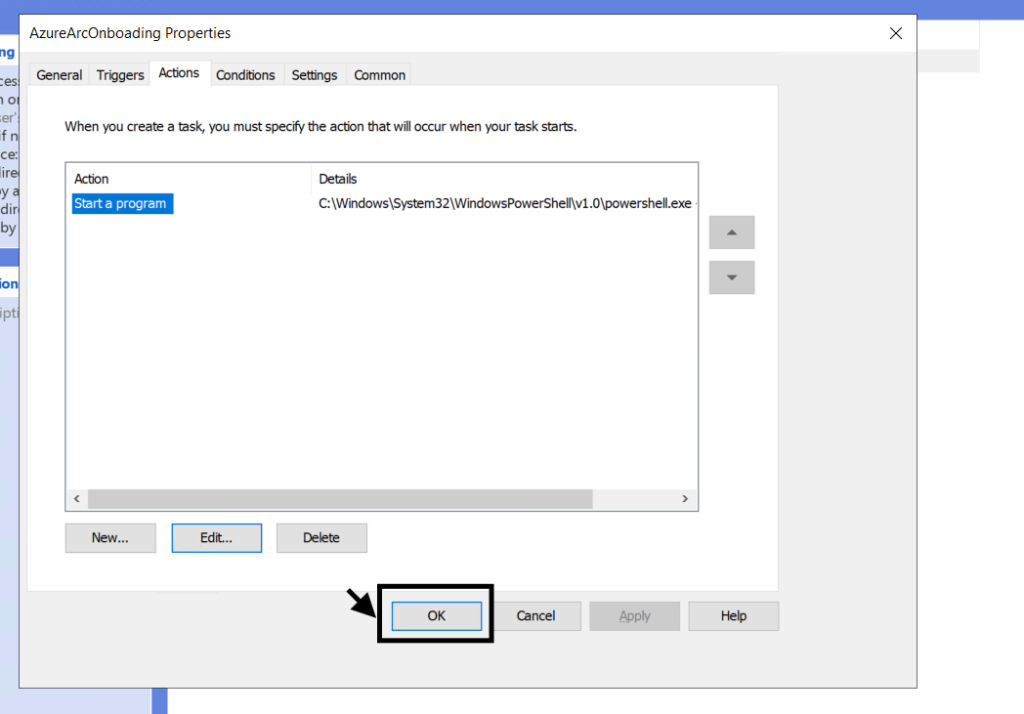

Finalizar com OK.

Task criada:

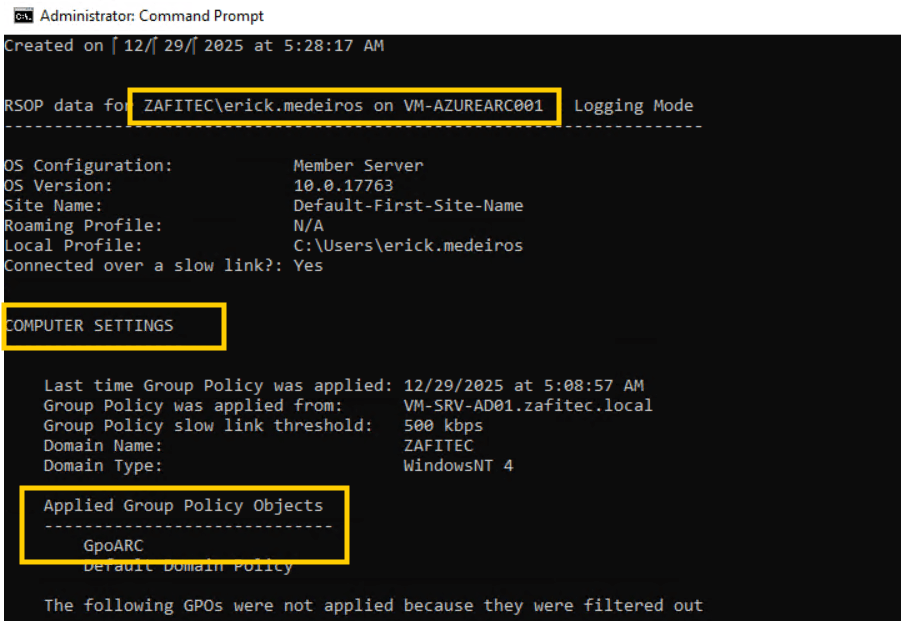

No controlador de dominio e na vm onde receberá a GPO, execute o gpupdate /force e gpresult /r

Aguarde 15 minutos para execução da TASK.

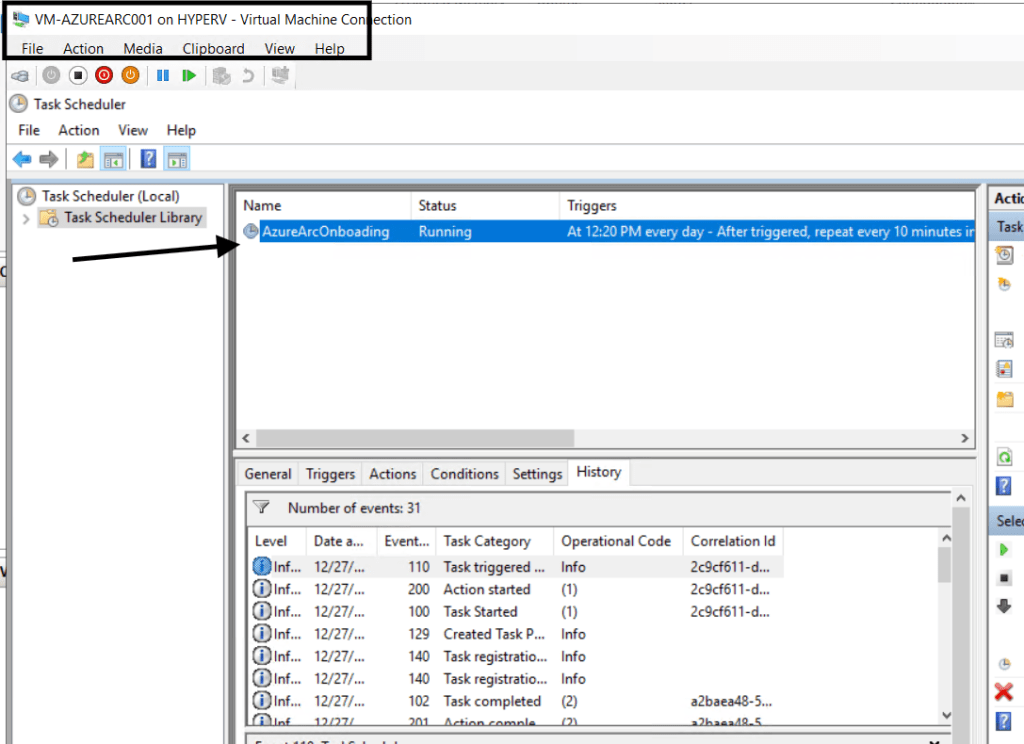

Na que irá recebera a GPO observe a task criada:

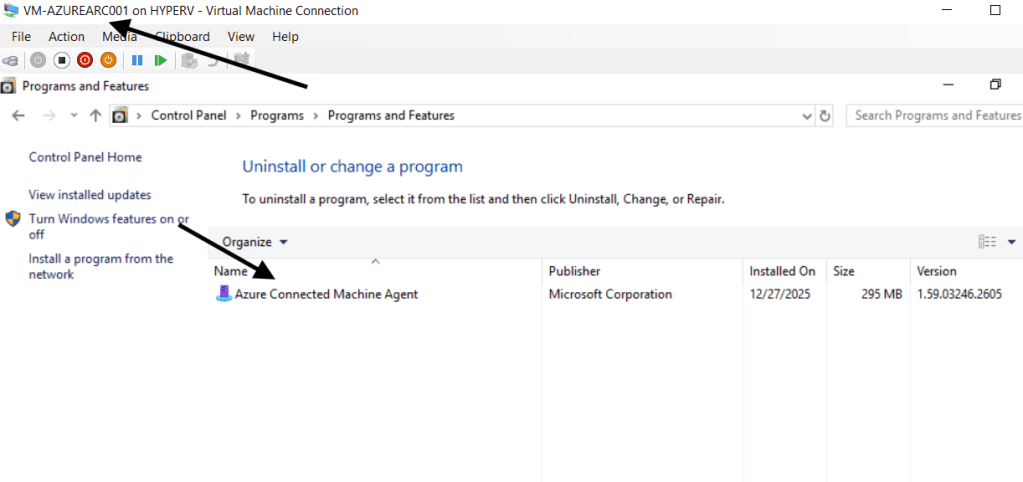

Agente instalado na máquina.

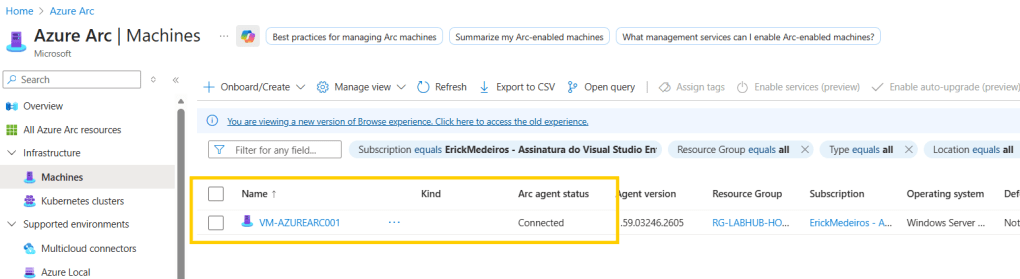

Sua máquina já esta conectada ao Azure Arc.

Conclusão

A integração via GPO transforma o Azure Arc de uma ferramenta de gerenciamento individual em uma solução corporativa de governança em escala. Ao seguir este fluxo, você reduz drasticamente o tempo de implementação e garante que todo novo servidor inserido no domínio seja automaticamente “nascido na nuvem” em termos de gerenciamento.